Hari ini cukup heboh berita tentang pembajakan domain IDSIRTII (idsirtii.or.id) yang dilakukan oleh attacker. Pembajakan domain IDSIRTII ini berakibat akses ke situs IDSIRTII diarahkan ke sebuah situs yang disiapkan attacker dengan pesan seperti layaknya “web defacing”. Banyak juga media yang terkecoh memberitakan bahwa situs IDSIRTII disusupi attacker tersebut.

Dari hasil internet forensic, dari artifak artifak di internet serta history perubahan DNS IDSIRTII sangat mirip dengan kasus presidensby.info yang pernah saya bahas di sini dan di sini

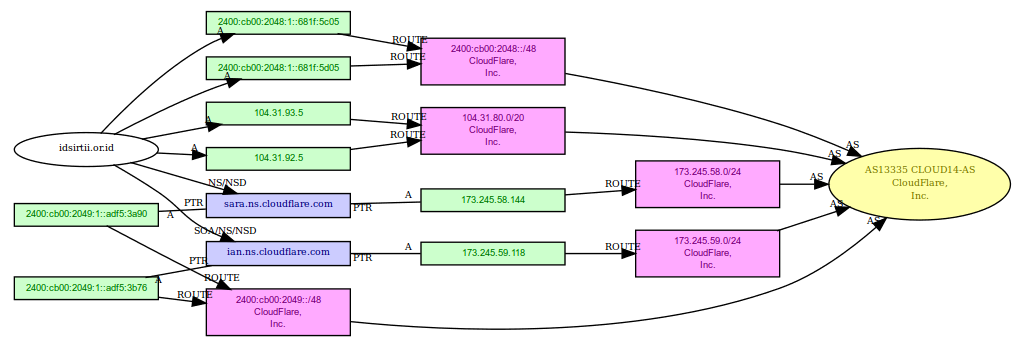

Berikut perubahan yang terjadi pada Administrative Domain idsirtii.or.id yang dilakukan oleh attacker.

Attacker melakukan perubahan DNS Server untuk domain idsirtii.or.id menjadi ke dua server dns yang dihosting pada Cloud Flare yakni IAN.NS.CLOUDFLARE.COM (173.245.59.118) dan SARA.NS.CLOUDFLARE.COM (173.245.58.144). Pada kedua DNS Cloud Flare tersebut, si attacker sudah menambahkan zone domain idsirtii.or.id sebelumnya dan dimapping ke IP 104.31.92.5 dan 104.31.93.5. Pada kedua IP webserver tersebut (104.31.92.5 dan 104.31.93.5) sudah disiapkan halaman layaknya “web defacing”, sehingga banyak pihak yang berfikir bahwa server idsirtii.or.id benar-benar disusupi. IP DNS Server yang seharusnya mengelola idsirtii.or.id adalah

idsirtii.or.id. 3600 IN NS ns1.twisted4life.com.

idsirtii.or.id. 3600 IN NS puck.nether.net.

idsirtii.or.id. 3600 IN NS ns1.rollernet.us.

idsirtii.or.id. 3600 IN NS ns2.rollernet.us.

idsirtii.or.id. 3600 IN NS nsus.idsirtii.or.id.

Dan IP Server (IN A) idsirtii.or.id harusnya adalah :

idsirtii.or.id. 3600 IN A 203.34.118.11

Perubahan DNS tersebut dapat digambarkan sebagai berikut :

Perubahan DNS IDSIRTII

Pertanyaannya, bagaimana mungkin attacker dapat merubah setting administrative domain idsirtii.or.id. Hingga saat ini masih dilakukan investigasi pihak pihak yang berkepentingan mulai dari Registrant (IDSIRTII), Registrar (IDWebHost?) dan PANDI (pengelola Domain ID). Beberapa kemungkinan antara lain bahwa attacker melakukan akses ilegal terhadap account pengelola domain tersebut, baik ditingkat registrar maupun account pengguna (registrant). Dari informasi di media, pengelola IDSIRTII menyebutkan bahwa adanya kemungkinan serangan social engineering pada registrar , sehingga kemungkinan registrar terkecoh melakukan perubahan DNS tersebut.

Baik, kasus tersebut harusnya menjadi pelajaran bagi pemilik & pengelola domain serta pemilik situs di Indonesia. Karena pada dasarnya ancaman seperti ini sangat banyak terjadi di internet dan bisa menimpa siapa saja. Dan yang perlu saya tekankan adalah bahwa hingga saat inipun, beberapa situs berita maupun instansi utama milik indonesia juga dapat mengalami hal yang sama.

Berikut beberapa domain/situs yang kemungkinan menjadi target berikutnya dengan metode yang sama. Mengapa saya informasikan demikian? Karena beberapa zone domain pada daftar dibawah ini juga sudah disiapkan pada DNS Server yang sama dengan DNS yang digunakan attacker diatas yakni pada server IAN.NS.CLOUDFLARE.COM (173.245.59.118) atau SARA.NS.CLOUDFLARE.COM (173.245.58.144).

1. polri.go.id

#dig @SARA.NS.CLOUDFLARE.COM polri.go.id

; <<>> DiG 9.9.5-3ubuntu0.2-Ubuntu <<>> @173.245.58.144 polri.go.id

;; QUESTION SECTION:

;polri.go.id. IN A

;; ANSWER SECTION:

polri.go.id. 300 IN A 104.28.20.52

polri.go.id. 300 IN A 104.28.21.52

;; Query time: 29 msec

;; SERVER: 173.245.58.144#53(173.245.58.144)

Informasi yang benar harusnya:

#dig polri.go.id

; <<>> DiG 9.9.5-3ubuntu0.2-Ubuntu <<>> polri.go.id

;polri.go.id. IN A

;; ANSWER SECTION:

polri.go.id. 4469 IN A 203.130.236.199

;; AUTHORITY SECTION:

polri.go.id. 2757 IN NS ns1.polri.go.id.

;; ADDITIONAL SECTION:

ns1.polri.go.id. 36181 IN A 203.130.236.196

;; Query time: 0 msec

;; SERVER: 175.111.88.2#53(175.111.88.2)

2. detik.com

#dig @SARA.NS.CLOUDFLARE.COM detik.com

; <<>> DiG 9.9.5-3ubuntu0.2-Ubuntu <<>> @173.245.58.144 detik.com

;; QUESTION SECTION:

;detik.com. IN A

;; ANSWER SECTION:

detik.com. 300 IN A 104.31.71.138

detik.com. 300 IN A 104.31.70.138

;; Query time: 29 msec

;; SERVER: 173.245.58.144#53(173.245.58.144)

Informasi yang benar harusnya :

#dig detik.com

; <<>> DiG 9.9.5-3ubuntu0.2-Ubuntu <<>> detik.com

;; QUESTION SECTION:

;detik.com. IN A

;; ANSWER SECTION:

detik.com. 62 IN A 203.190.241.43

detik.com. 62 IN A 203.190.242.69

;; AUTHORITY SECTION:

detik.com. 59274 IN NS ns.detik.net.id.

detik.com. 59274 IN NS ns1.detik.com.

detik.com. 59274 IN NS ns1.detik.net.id.

detik.com. 59274 IN NS ns.detik.com.

;; ADDITIONAL SECTION:

ns.detik.com. 2096 IN A 203.190.242.2

ns.detik.net.id. 66175 IN A 203.190.242.2

ns1.detik.com. 2096 IN A 203.190.240.131

ns1.detik.net.id. 67936 IN A 203.190.240.131

;; Query time: 0 msec

;; SERVER: 175.111.88.2#53(175.111.88.2)

3. kompas.com

dig @SARA.NS.CLOUDFLARE.COM kompas.com

; <<>> DiG 9.9.5-3ubuntu0.2-Ubuntu <<>> @173.245.58.144 kompas.com

;; QUESTION SECTION:

;kompas.com. IN A

;; ANSWER SECTION:

kompas.com. 300 IN A 104.28.9.90

kompas.com. 300 IN A 104.28.8.90

;; Query time: 27 msec

;; SERVER: 173.245.58.144#53(173.245.58.144)

;; WHEN: Mon May 25 22:30:11 WIB 2015

;; MSG SIZE rcvd: 71

Informasi yang harusnya :

dig kompas.com

; <<>> DiG 9.9.5-3ubuntu0.2-Ubuntu <<>> kompas.com

;; QUESTION SECTION:

;kompas.com. IN A

;; ANSWER SECTION:

kompas.com. 360 IN A 202.61.113.35

kompas.com. 360 IN A 202.146.4.100

;; AUTHORITY SECTION:

kompas.com. 69254 IN NS ns1.kidsklik.com.

kompas.com. 69254 IN NS ns2.kidsklik.com.

;; ADDITIONAL SECTION:

ns1.kidsklik.com. 3857 IN A 202.146.4.250

ns2.kidsklik.com. 3857 IN A 202.61.112.10

;; Query time: 13 msec

;; SERVER: 175.111.88.2#53(175.111.88.2)

;; WHEN: Mon May 25 22:30:53 WIB 2015

;; MSG SIZE rcvd: 148

4. kaskus.co.id

#dig @SARA.NS.CLOUDFLARE.COM kaskus.co.id

; <<>> DiG 9.9.5-3ubuntu0.2-Ubuntu <<>> @173.245.58.144 kaskus.co.id

;; QUESTION SECTION:

;kaskus.co.id. IN A

;; ANSWER SECTION:

kaskus.co.id. 300 IN A 104.28.13.87

kaskus.co.id. 300 IN A 104.28.12.87

;; Query time: 27 msec

;; SERVER: 173.245.58.144#53(173.245.58.144)

;; WHEN: Mon May 25 22:24:40 WIB 2015

;; MSG SIZE rcvd: 73

Yang benar harusnya adalah:

;; QUESTION SECTION:

;kaskus.co.id. IN A

;; ANSWER SECTION:

kaskus.co.id. 64963 IN A 103.6.117.2

kaskus.co.id. 64963 IN A 103.6.117.3

;; AUTHORITY SECTION:

kaskus.co.id. 9971 IN NS ns1.lumanau.web.id.

kaskus.co.id. 9971 IN NS ns3.lumanau.web.id.

kaskus.co.id. 9971 IN NS ns4.lumanau.web.id.

kaskus.co.id. 9971 IN NS ns2.lumanau.web.id.

Selain domain/situs diatas, kemungkinan masih ada beberapa domain lainnya. Saya tidak ada waktu untuk mengecek, silahkan bagi yang mau menambahkan dengan memberi komentar pada pesan dibawah. Mudah mudahan para pemilik domain/situs serta pengelola domain (registrar) semakin aware terhadap ancaman ancaman terkait DNS sejenis ini.

Semoga bermanfaat.