Tulisan ini merupakan lanjutan dari sini

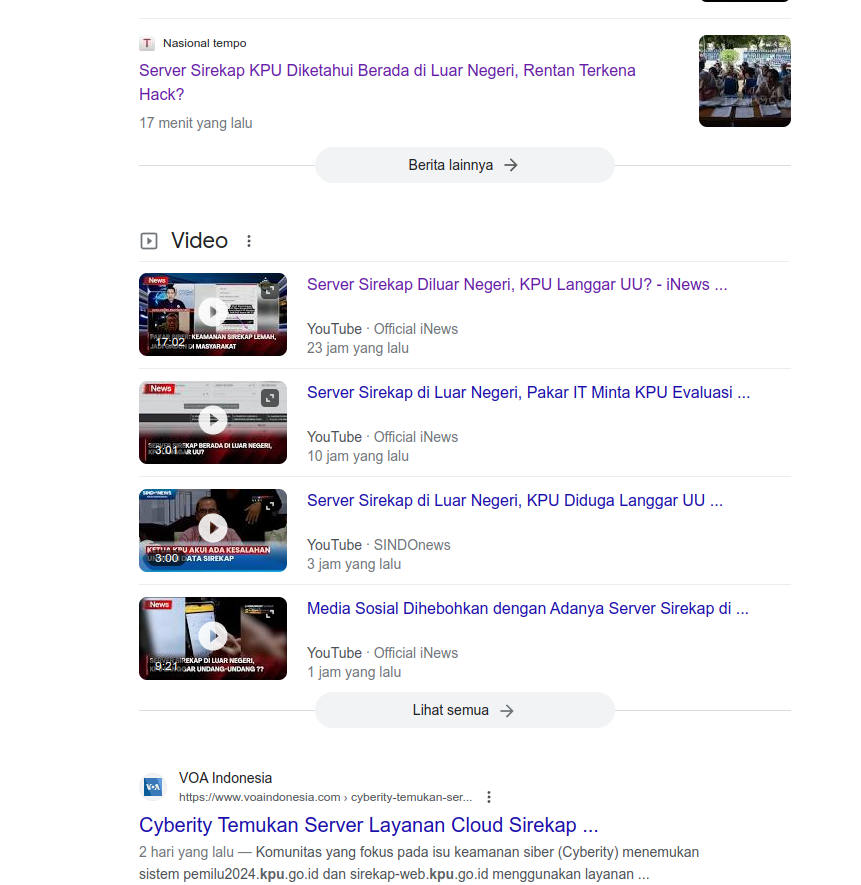

Penulis akan mencoba mengupas terkait validitas penyataan beberapa “ahli” yang mengklaim server KPU berada di Luar Negeri (LN). Polemik terkait hasil analisa beberapa “ahli” ini ternyata menjadi perdebatan panjang di berbagai group dan forum-forum, bahkan menjadi viral dibahas dibanyak media elektronik, dan sepertinya belum ada yang mencoba meluruskan hasil analisa para ahli yang penulis kategorikan “premature” tersebut. Ini juga baiknya menjadi pembelajaran bagi banyak media untuk perlu melakukan crosscheck dengan ahli ahli lain yang lebih kredibel dan berpengalaman dibidangnya.

Diantara para “ahli” tersebut ada yang menyimpulkan jika server SiREKAP KPU berada di Luar Negeri dengan hanya melakukan resolving DNS menggunakan utility nslookup dan menemukan IP yang tercatat sebagai Provider di LN. Kemudian ada juga “ahli” yang mencoba menggunakan tools shodan untuk verifikasi lokasi IP yang ditemukan. Kemudian sang “ahli” menggunakan tools “gobuster” dan googling untuk menganalisis lokasi server KPU tersebut. Para “ahli” tersebut juga mencoba menganalisa Name Server (NS) dan Mail Exchange (MX) dengan maksud menelusuri lokasi server KPU.

Server yang menjadi objek pemeriksaan sang “ahli” dalam presentasinya ada 2 (dua) yakni

sirekap-web.kpu.go.id dan pemilu2024.kpu.go.id, kemudian sang “ahli” menyimpulkan jika Server berada di Singapore, Prancis dan bahkan China.

Si “ahli” juga belum menjelaskan sama sekali tingkat validitas temuannya tersebut. Tetapi dari pernyataan pada media sudah merasa yakin dengan hasil temuannya dan disampaikan berbagai media yang ikut memviralkan kesimpulan tersebut.

Hmm sebaiknya penulis mulai cerita darimana dulu ya agar para pembaca lebih mudah memahami maksud tulisan ini ? sebentar ….. saya coba dari topik satu ini dulu.

Prediksi Serangan pada Server KPU.

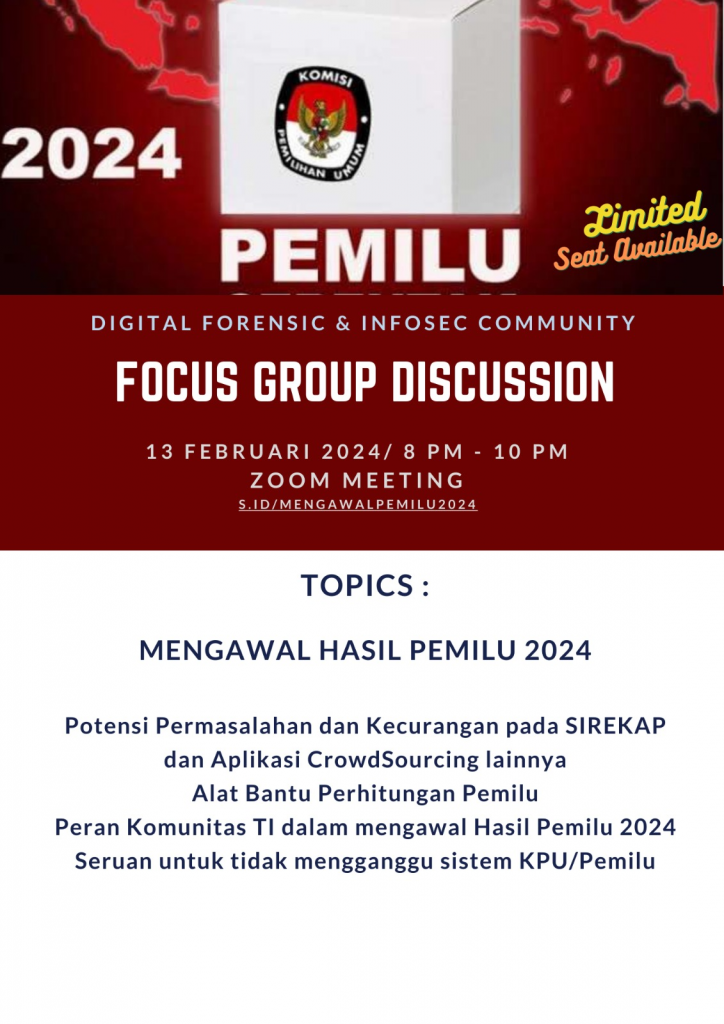

Pada H-1 sebelum pencoblosan tepatnya 13 Februari 2024 pukul 20.00 WIB, kebetulan penulis dan teman teman komunitas di DFIS (Digital Forensic & InfoSec Community) mengadakan FGD dengan Tema “Mengawal Hasil Pemilu 2024”.

Pada FGD tersebut, kami komunitas DFIS sudah mewanti-wanti berbagai potensi permasalahan dan kecurangan pada SiREKAP KPU dan bagaimana peran Komunitas TI dalam mengawal hasil pemilu 2024. Di saat diskusi ada juga peserta yang menanyakan terkait kemungkinan KPU bisa diserang secara DDoS (Distributed Denial of Services). Ternyata salah satu peserta ada yang menginformasikan secara privat kepada penulis bahwa si peserta sudah menguji serangan Stress Testing/Load Testing atau DDoS menggunakan berbagai botnet pada salah satu sistem KPU dan berhasil melumpuhkan server KPU tersebut meski sudah teridentifikasi dilindungi WAF yang disediakan Provider. Diinformasikan bahwa pengujian itu dilakukan pada H-1 dan hanya diset berlangsung sekitar 2 menit.

Penulis masih ingat jika saat itu sempat mengulas IP IP Server yang digunakan oleh SiREKAP KPU, termasuk sistem SSO yang digunakan pada waktu tersebut yang masih menggunakan salah satu IP provider Cloud di Jakarta. Permasalahan akses ke Situs KPU dan SiRekap juga sudah diprediksi sejumlah peserta FGD yang bakal terjadi kala itu. Tidak lupa kami menyerukan kepada penggiat Keamanan IT di Indonesia untuk tidak mengganggu sistem KPU/Pemilu mulai hari H hingga perhitungan selesai, tidak perlu melakukan assessment kepada situs KPU maupun jaringan KPU. Penulis sendiri sudah sempat menyatakan bahwa meskipun tidak diganggu, sudah bakal terjadi berbagai permasalahan pada sistem SiREKAP KPU berdasarkan analisis yang sudah dijabarkan pada tulisan part 1 sebelumnya.

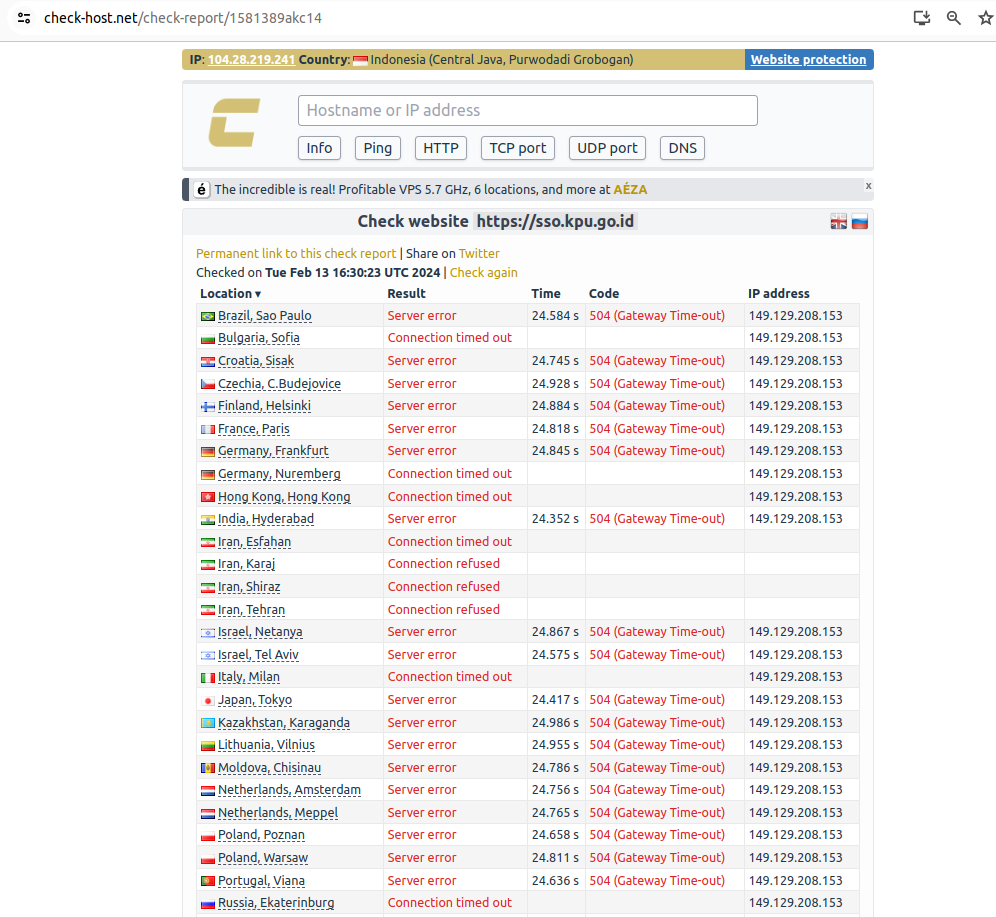

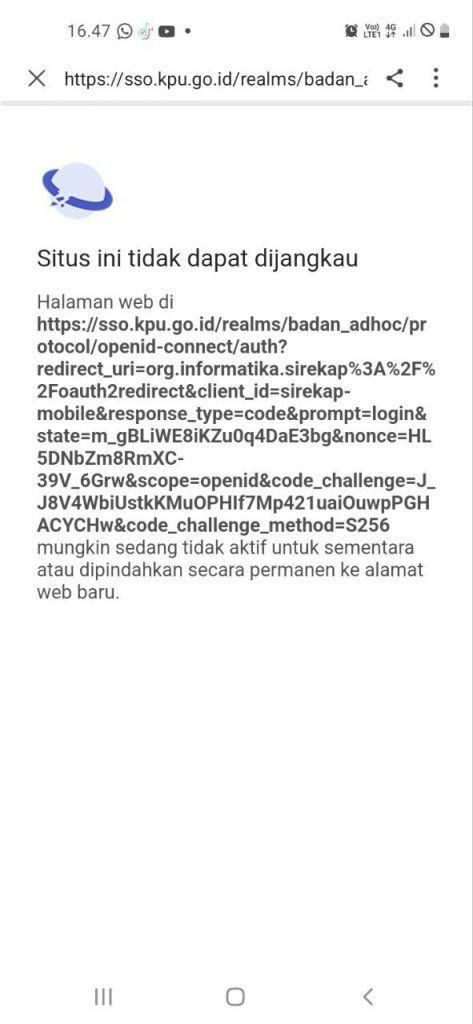

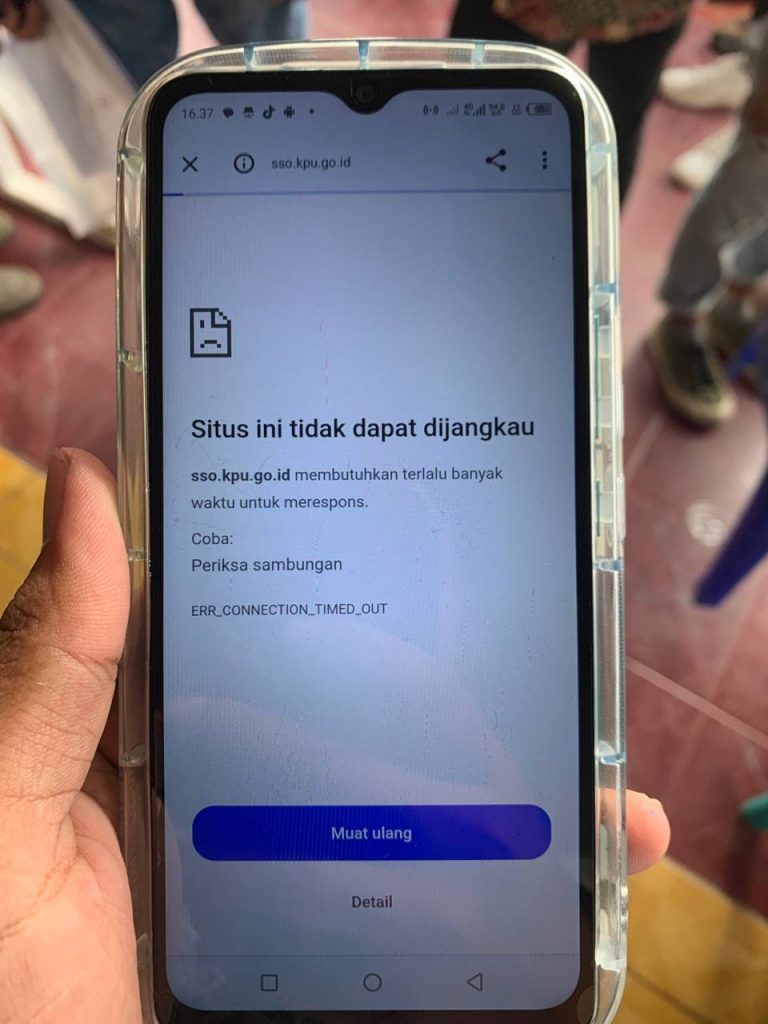

Pada hari H, hal yang tidak diinginkanpun terjadi, meski masih sesuai prediksi komunitas saat FGD sebelumnya, bahwa akan terjadi berbagai permasalahan pada sistem SiREKAP dan server KPU. Pada waktu pencoblosan (07.00-13.00 WIB tanggal 14 Februari 2024), terjadi serangan pada Server KPU (situs www.kpu.go.id), sehingga tidak bisa diakses dari internet dan dari beberapa provider merasakan sangat lambat. Pada waktu penghitungan suara serentak (sekitar pukul 13.00 – malam hari), Server SiREKAP (diantaranya SSO.kpu.go.id maupun sirekap-web.kpu.go.id tidak bisa diakses, diprediksi akibat load server yang terlalu banyak mengakses secara bersamaan oleh para pengguna SiREKAP atau kemungkinan terjadi serangan DoS/DDoS pada server/jaringan SiREKAP. Berdasarkan data informasi internal KPU, pengguna dari satu kota saja, bisa mencapai belasan ribu akun/pengguna KPPS yang harus mengakses SiREKAP secara bersamaan. Bisa dibayangkan jika seluruh KPPS daerah/kota secara nasional melakukan akses bersamaan terhadap server SiREKAP, jadi sudah diprediksi akses aplikasi ini akan penuh masalah dan “drama”. Sejak dikembangkan tahun 2020, diberbagai kegiatan uji coba secara massal dari penelusuran beberapa berita, siREKAP sudah sering mengalami berbagai kendala khususnya terjadi trouble saat digunakan bersama sama seperti disebut di berita disini. Dan kejadian yang sama ini terulang hingga tahun ini (tahun 2024).

Pada malam hari setelah pencoblosan hingga menjelang pagi hari (H+1), SiREKAP mulai dapat diakses meski dengan berbagai kendala disisi user. Pada H+1 beberapa host server SiREKAP terdeteksi sudah menggunakan alamat IP dan host yang berbeda dengan sebelumnya.

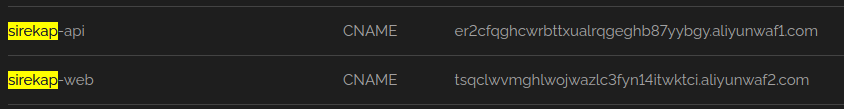

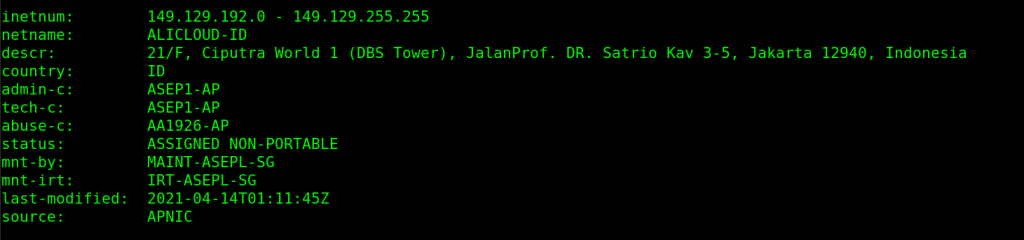

IP kedua CNAME (sirekap-api dan sirekap-web KPU) per 13 Februari 2024 (sebelum hari H) tersebut diatas masih menggunakan IP Address Alibaba Cloud Indonesia (ALICLOUD-ID). Alamat IP address public untuk CNAME ini juga selalu tetap/sama/satu yakni 149.129.208.159 meskipun diakses dari berbagai provider dibelahan dunia dan teridentifikasi berlokasi di Indonesia dari hasil traceroute. Sehingga dapat disimpulkan IP ini masih bersifat Unicast (Unicast IP) dan berlokasi di satu tempat saja (di Alicloud-ID Jakarta).

$ host er2cfqghcwrbttxualrqgeghb87yybgy.aliyunwaf1.com

er2cfqghcwrbttxualrqgeghb87yybgy.aliyunwaf1.com has address 149.129.208.159

$ host tsqclwvmghlwojwazlc3fyn14itwktci.aliyunwaf2.com

tsqclwvmghlwojwazlc3fyn14itwktci.aliyunwaf2.com has address 149.129.208.159

Server dengan IP Unicast sangat rentan terhadap DDoS dan kurang reliable karena tidak ada fitur redundancy/load balancing server di lokasi berbeda, sehingga semua paket serangan (flooding) yang berasal dari berbagai botnet akan menumpuk di satu titik lokasi. Meskipun sebenarnya sudah diproteksi atau perlindungan berupa aplikasi WAF/Reverse Proxy/Filtering, tetap tidak akan tertangani jika paket yang tergenerate melebihi kapasitas kemampuan titik lokasi tersebut. Inilah salah satu penyebab Server SiREKAP KPU pada saat pencoblosan (Hari H) tanggal 14 Februari 2024 mengalami gangguan akibat load akses yang sedemikian besar (akses bersamaan operator dan admin SiRekap seluruh indonesia) ditambah adanya serangan DoS/DDoS.

Pada saat pengecekan tgl 13 Feruari (H-1) beberapa host server lain seperti sirekap-obj-data.kpu.go.id dan beberapa API lainnya juga kondisinya sama masih menggunakan Unicast IP yang berlokasi di AliCloud Jakarta

| sirekap-obj-data | CNAME | json-public-prod.oss-ap-southeast-5.aliyuncs.com |

$host json-public-prod.oss-ap-southeast-5.aliyuncs.com

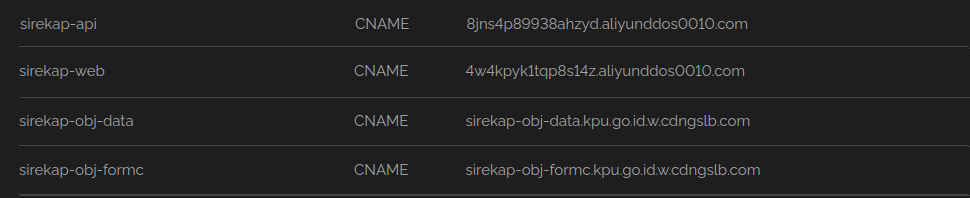

json-public-prod.oss-ap-southeast-5.aliyuncs.com has address 149.129.201.14Dihari berikutnya, belajar dari pengalaman bahwa server KPU mengalami kegagalan berfungsi melayani di hari H, Tim IT KPU dibantu berbagai konsultan dari lembaga lain tampaknya memutuskan untuk melanggan layanan proteksi DDoS dan CDN yang bersifat Anycast (Anycast IP) melalui Provider Cloud Alibaba, sehingga pemetaan subdomain KPU yang menjadi backend SiREKAP berubah alamat CNAME menjadi seperti berikut:

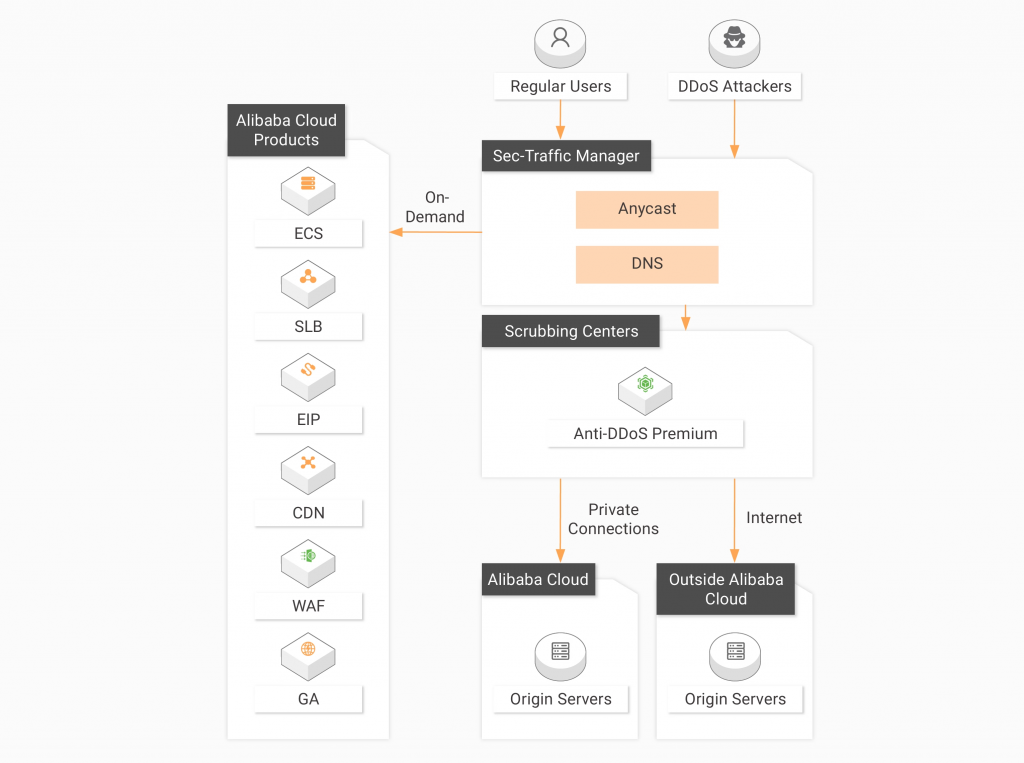

Domain alyunddos0010.com merupakan ciri penggunaan layanan keamanan proteksi DDoS di Alibaba Cloud. Sedangkan cdngslb.com merupakan salah satu ciri penggunaan layanan CDN Server Load Balancer (SLB). Kedua layanan ini sudah mendukung Anycast IP. Untuk layanan CDN/SLB alamat IP Alias/CNAME setiap host server ini bisa berbeda ketika diakses dari berbagai negara, seolah olah akan dihandle oleh banyak server yang memiliki nama/host yang sama, baik dengan IP yang sama maupun berbeda IP. Setiap request dari setiap pengguna akan diarahkan melalui proses routing ke host server terdekat. Jika menghadapi serangan DDoS, paket serangan yang umumnya merupakan flooding request menggunakan banyak hingga ribuan bahkan ratusan ribu botnet dari selurh penjuru internet ( berasal berbagai negara), maka request tersebut menjadi terdistribusi ke banyak lokasi/server, sehingga relatif lebih mudah atau dapat diatasi. Sangat berbeda halnya ketika masih menggunakan server dengan Unicast IP yang ditangani di satu server dan satu Lokasi saja yang biasanya akan menimbulkan bootleneck/overload trafik ataupun resource server yang exhausted.

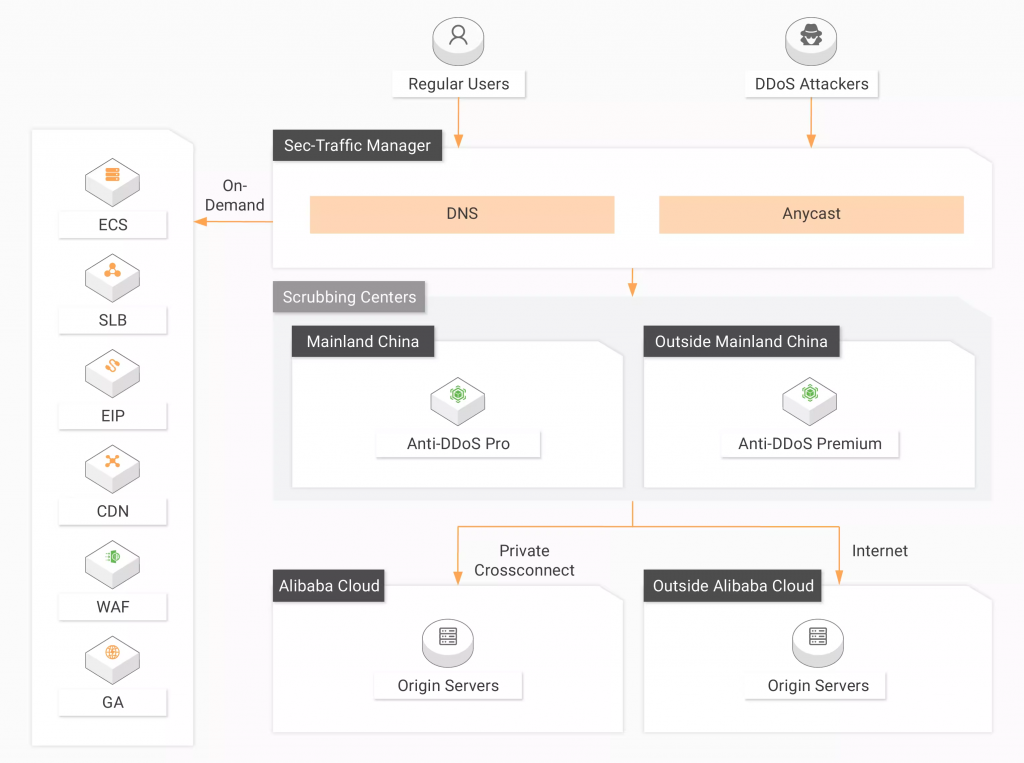

Dari skema diatas, dapat dilihat bahwa IP yang mungkin dideteksi dengan tools sejenis nslookup, whois, shodan, dan berbagai tools DNS lainnya hanyalah IP Anti-DDoS atau Traffic Manager yang disetting pada DNS dan Network Scrubbing Center. Sedangkan Origin Server (Server Backend Aslinya) akan tetap tersembunyi atau tidak terpublikasi. Dengan teknik teknik forensic analisis tertentu seperti OSINT, History DNS dst sebenarnya IP Backend ini dapat dideteksi. Penulis sudah menemukan beberapa backend server SiRekap KPU yang saat ini digunakan aktif sebagai backend aplikasinya (sirekap-api, sirekap-web dst). Tetapi untuk sementara ini tidak untuk dipublikasikan karena sangat rentan jika informasi tersebut disalahgunakan atau menjadi target serangan seperti DDoS dst. Penulis bisa memastikan jika hampir semua Backend Server (Origin Server) yang digunakan mensupport SiRekap KPU berada di Datacenter/Cloud Provider Indonesia.

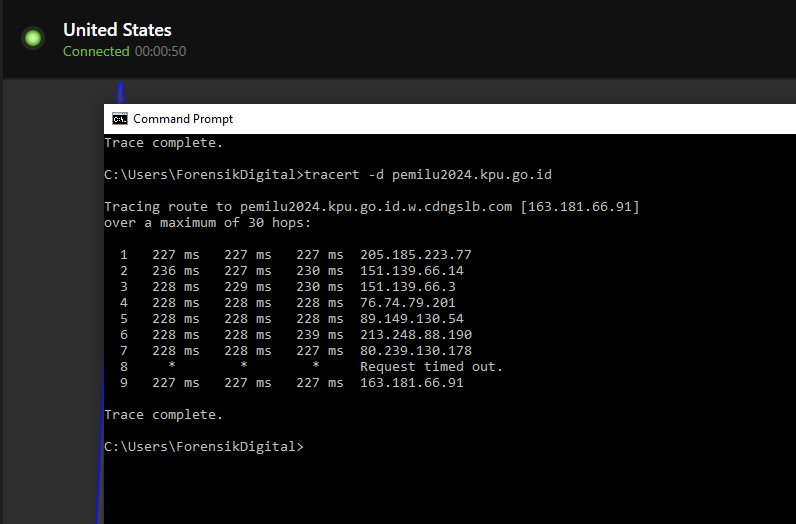

Kondisi pemanfaatan layanan CDN GSLB juga diberlakukan pada publikasi tabulasi SiRekap KPU melalui laman https://pemilu2024.kpu.go.id. Server pemilu2024.kpu.go.id sudah menggunakan layanan CDN GSLB dari Alibaba Cloud yang sudah mendukung Anycast IP.

| pemilu2024 | CNAME | pemilu2024.kpu.go.id.w.cdngslb.com |

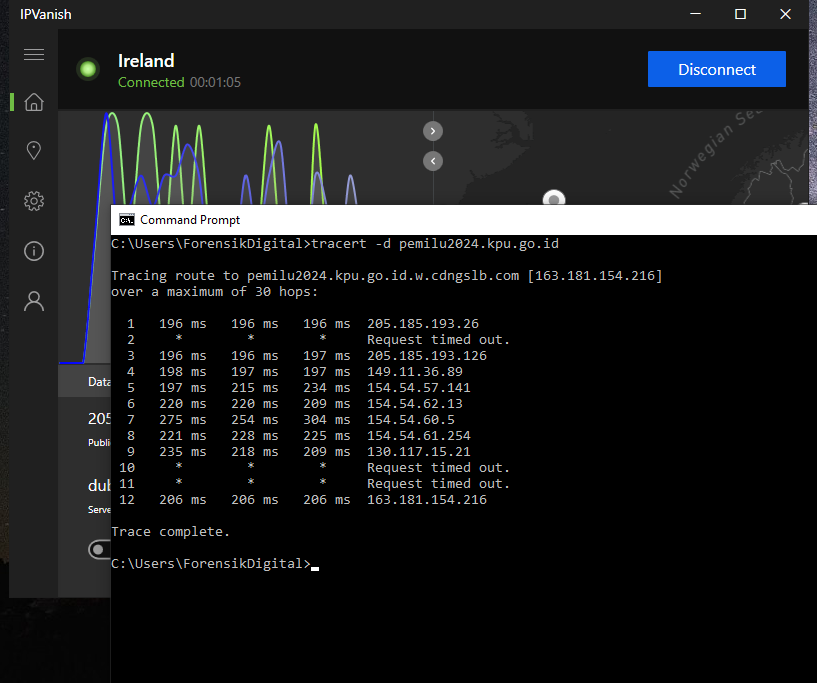

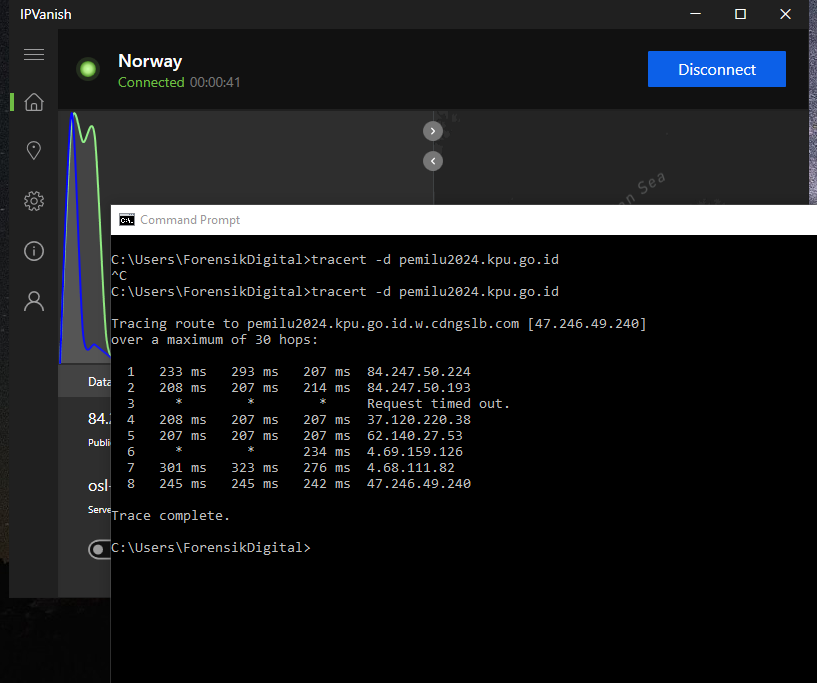

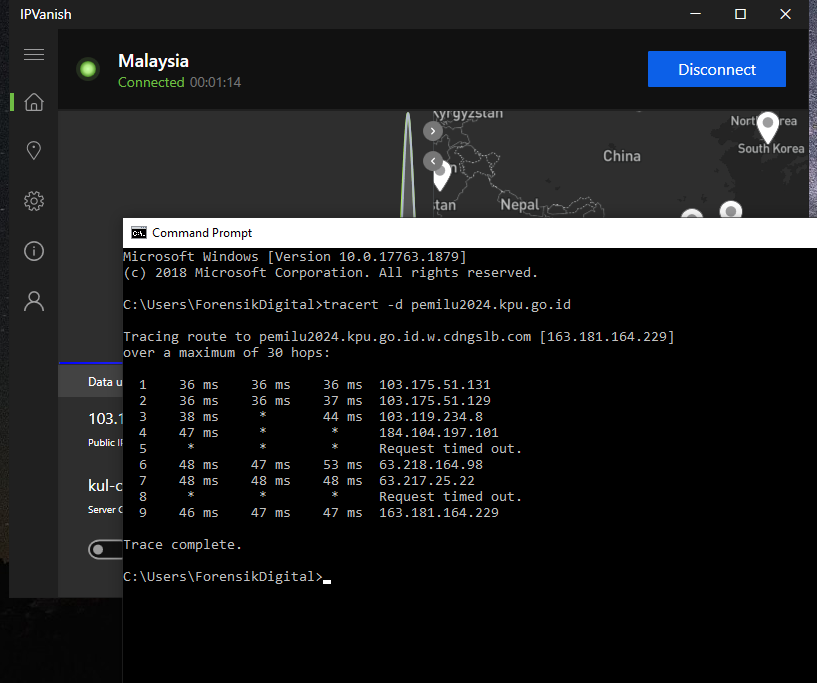

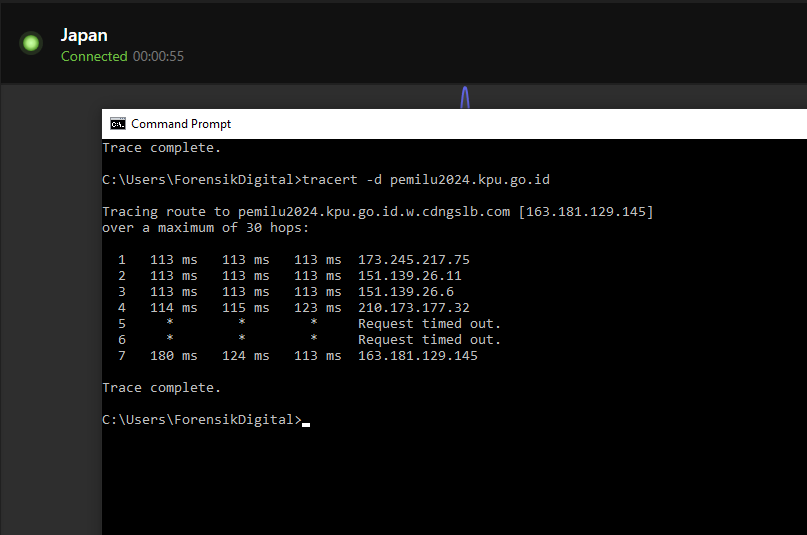

Jika diakses dari berbagai negara untuk host pemilu2024.kpu.go.id maka akan mendapatkan masing masing IP Alias/CNAME pemilu2024.kpu.go.id.w.cdngslb.com yang berbeda seperti ditunjukkan gambar dibawah

Alasan KPU menggunakan layanan Scrubbing/AntiDDOS dan CDN dari Alibaba Cloud sebenarnya mudah dipahami, tim developer mereka sudah menggunakan layanan Cloud Provider tersebut sejak awal pengembangan aplikasi SiREKAP (sejak tahap Development hingga Staging). Dari skema dan dokumentasi Layanan Proteksi DDoS dan CDN GSLB dari Alibaba Cloud, dapat disimpulkan bahwa jika Origin Server (Backend Server asli) berada di Alibaba Cloud (AliCloud-ID), maka akan memiliki performance yang lebih baik terkait Interconnection Jaringan yang memanfaatkan Private Connection.

Jika KPU menggunakan layanan Scrubbing/AntiDDOS dan CDN dari cloud provider lain, seperti CloudFlare, Imperva atau lainnya, maka dimungkinkan terjadi bootleneck di Jaringan Internet diantara Origin Server/Backend Server dengan Cloud penyedia Scrubbing/AntiDDoS dan CDN..

Di Indonesia sendiri, sepengetahuan penulis belum ada provider “lokal” yang bisa menyediakan layanan Scrubbing/AntiDDoS dan CDN yang infrastrukturnya tersedia banyak lokasi di belahan dunia.

Semoga bermanfaat.

Salam.

sebagai informasi tambahan

IDCloudHost bekerjasama dengan Stormwall menyediakan layanan antiDDoS terdistribusi yang jika attack nya massive akan di scrub di 6 lokasi datacenter yang tersebar di berbagai region datacenter di dunia

Salam